Trend Vision One – Endpoint Security 販売開始に伴う

Trend Micro Apex One SaaS およびTrend Micro Cloud One – Workload Security 新規販売終了のお知らせ

Workload Securityとは

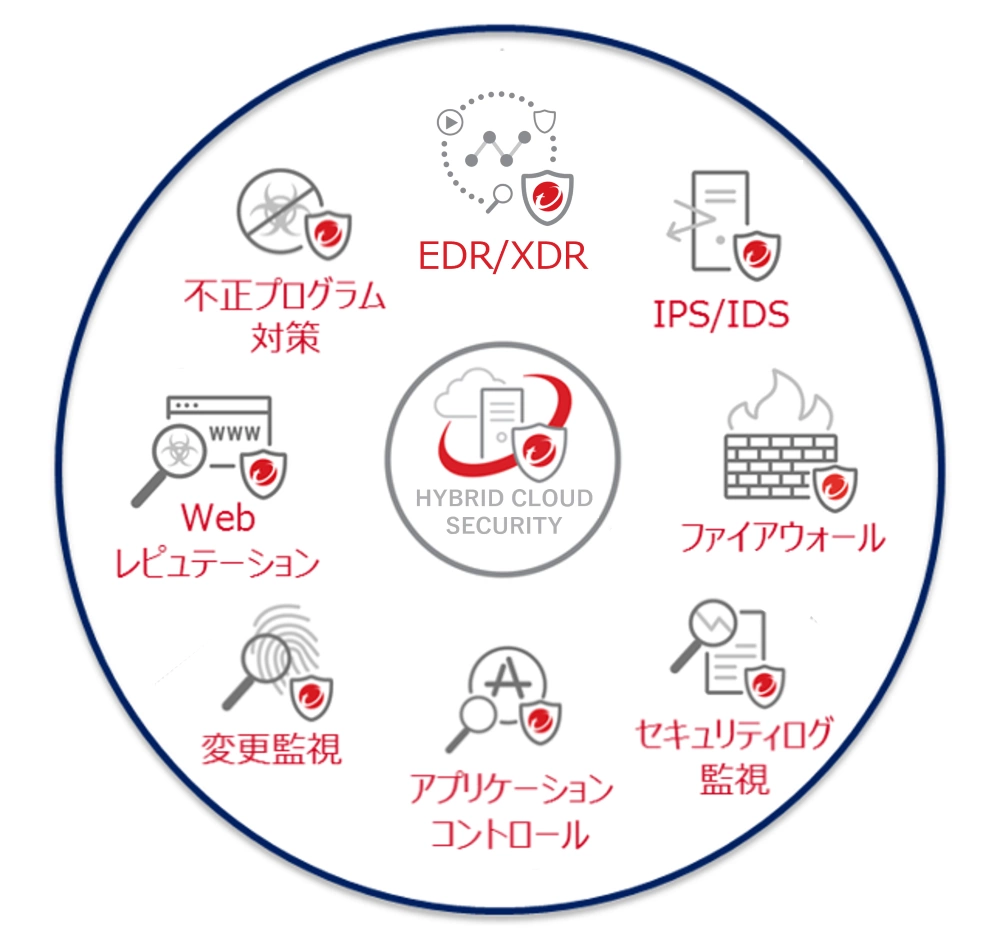

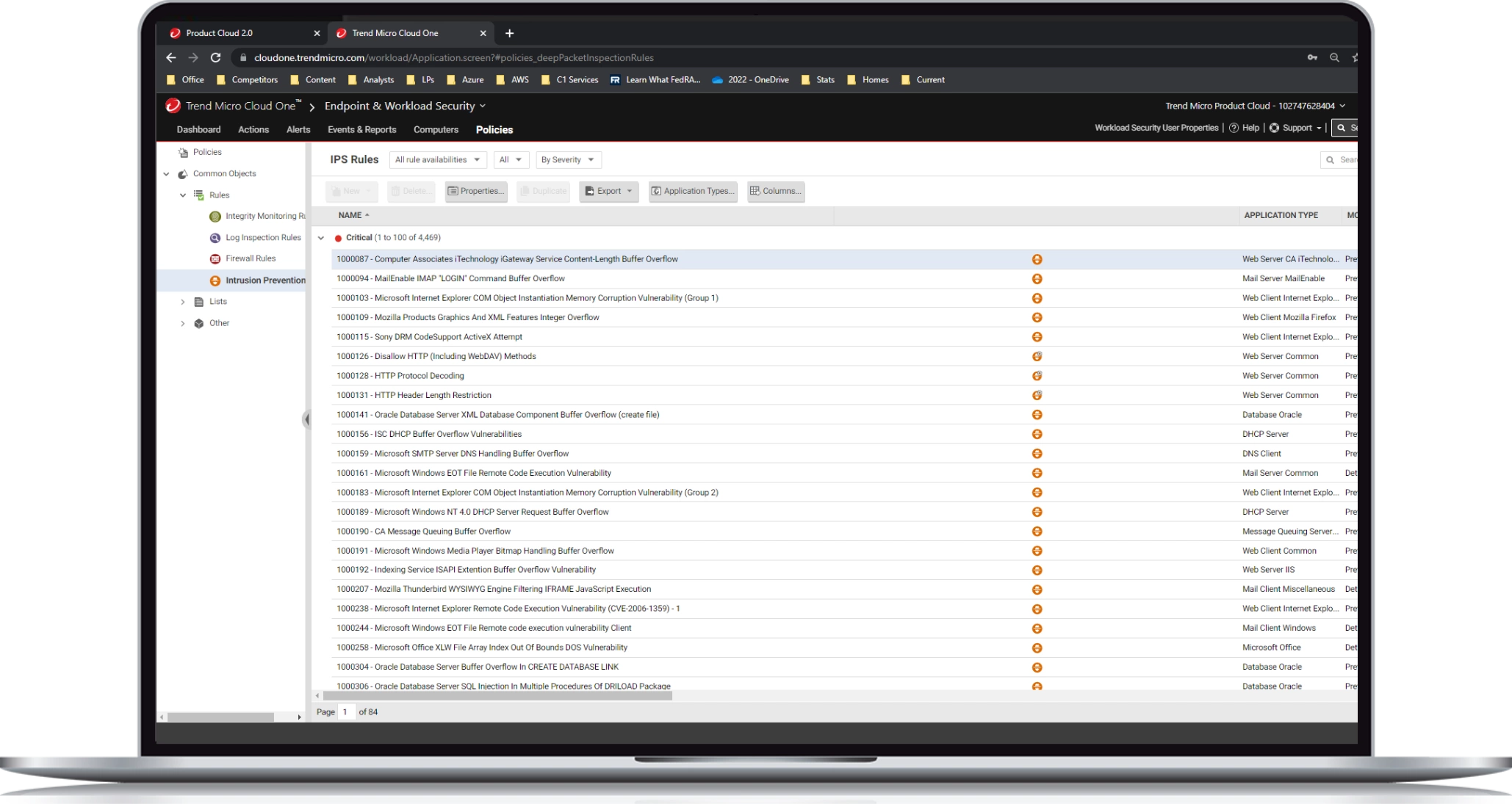

Trend Micro Cloud One - Workload Securityは、サーバに必要な8つのセキュリティ機能を1製品で提供するサーバ環境向けの総合セキュリティ製品です。

保護したいサーバにエージェントを導入いただくだけで、ランサムウェアを防ぐEPP(Endpoint Protection Platform)や次世代アンチウイルス、脆弱性を狙った攻撃を防ぐIPS、攻撃の検知や対処を迅速化するEDR(Endpoint Detection and Response)/ XDR(Extended Detection and Response)などの機能を提供します。

クラウド環境上のサーバはもちろん、オンプレミス環境の物理サーバや仮想マシンの保護にもご活用いただけます。

さらに管理マネージャをトレンドマイクロが運用することで、お客さまのセキュリティ運用にかかる負荷を大幅に低減。

少ない運用工数で強力なセキュリティ機能を提供できる点を高くご評価いただき、多くのお客さまにご採用いただいています。

Workload Securityの特長

サーバ・クラウドワークロードを包括的に保護

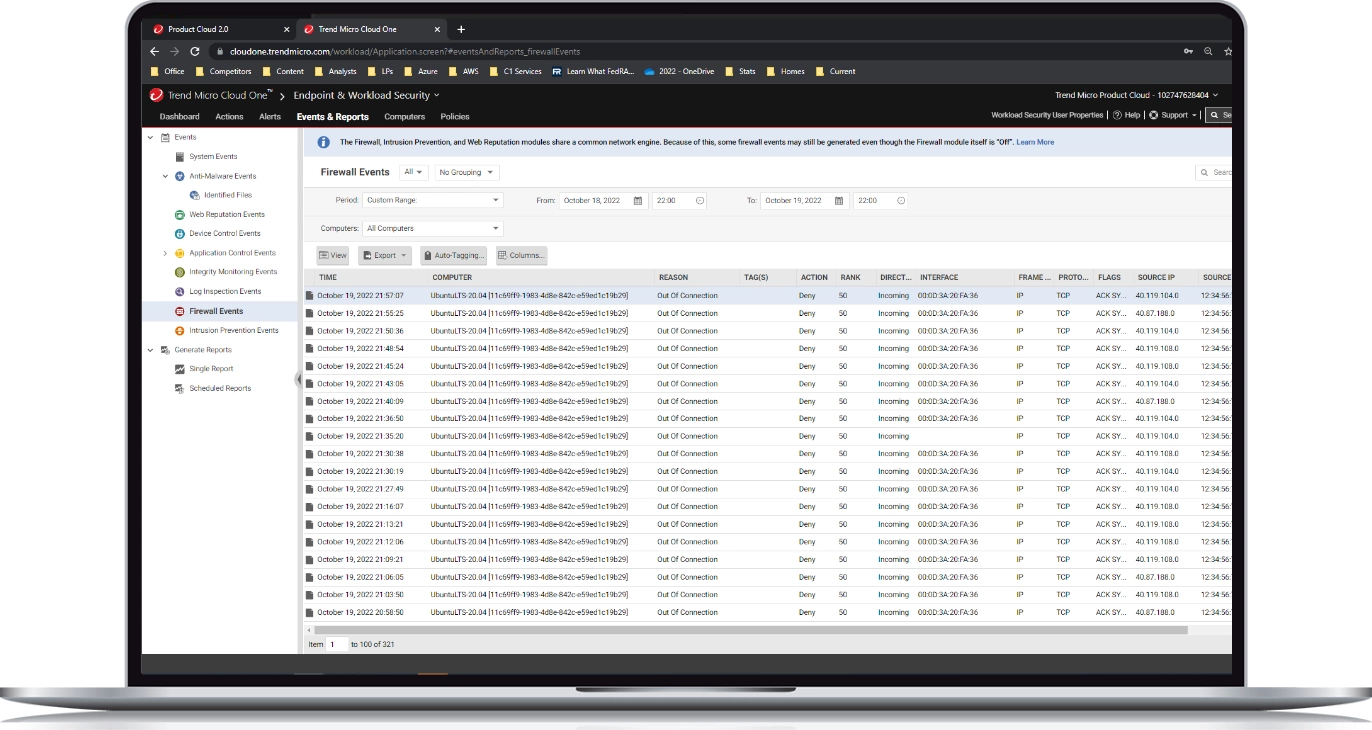

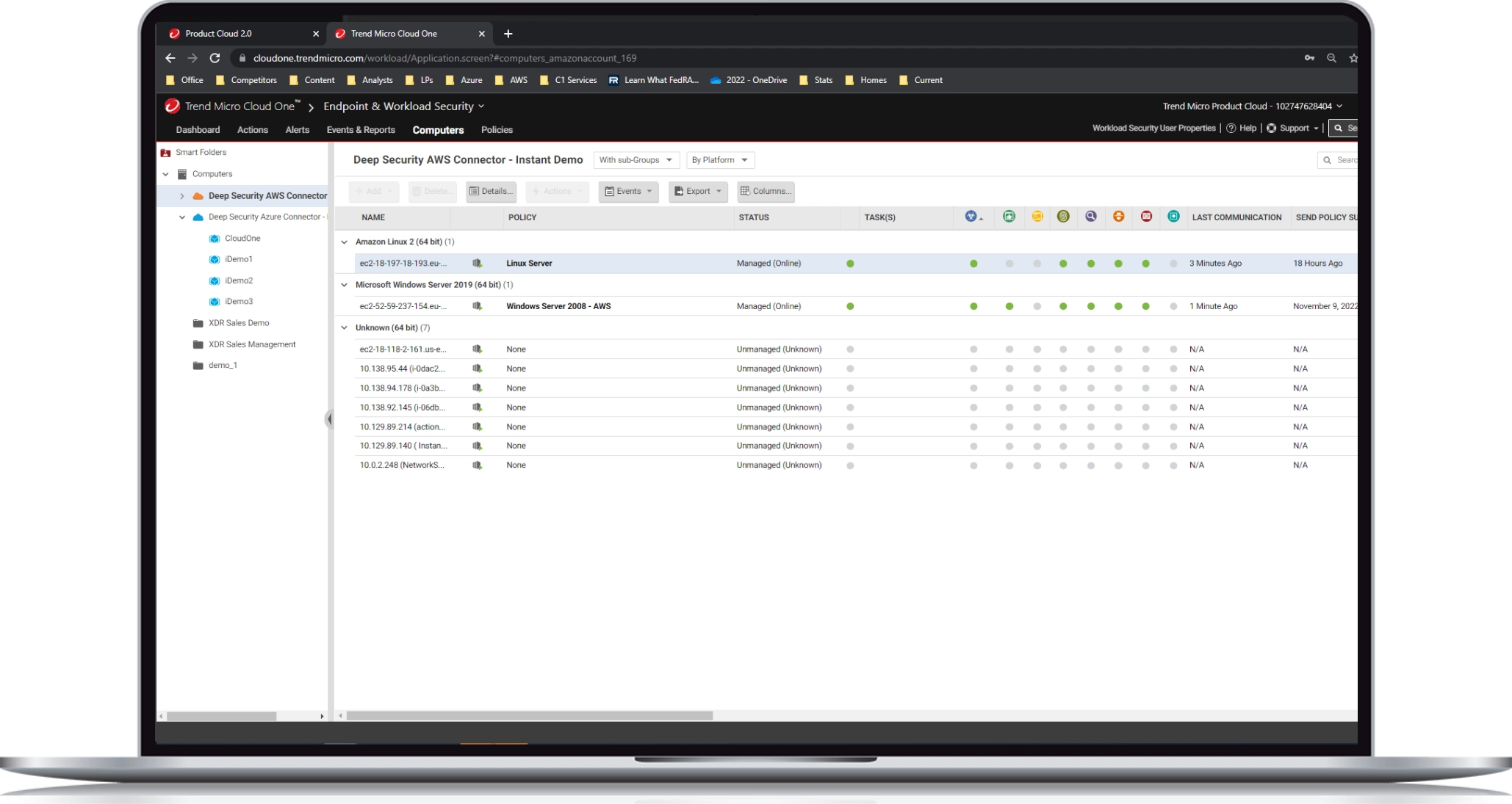

Workload Securityは物理・仮想・クラウドなど、複数の環境にあるサーバ、クラウドワークロードを単一コンソールから管理でき、サーバセキュリティの運用性を向上させます。

また、サーバ向けに最適化されたセキュリティ機能を複数搭載しており、機能ごとに異なるサービスを利用する必要がなくなるので、コスト面においても優れた優位性を発揮します。

DevOpsプロセスへセキュリティ組み込み

当社が用意しているAWS CloudFormationテンプレートやインストールスクリプトを用いることで、DevOpsプロセスに素早くセキュリティを提供することが可能です。また、APIを数多く提供しているので、セキュリティの導入、ポリシー管理、ヘルスチェック、コンプライアンスレポートを自動化できます。

- 豊富なAPI、AWS CloudFormationテンプレート、およびクイック スタート

- APIを介したSIEMおよびSOARツールとの統合

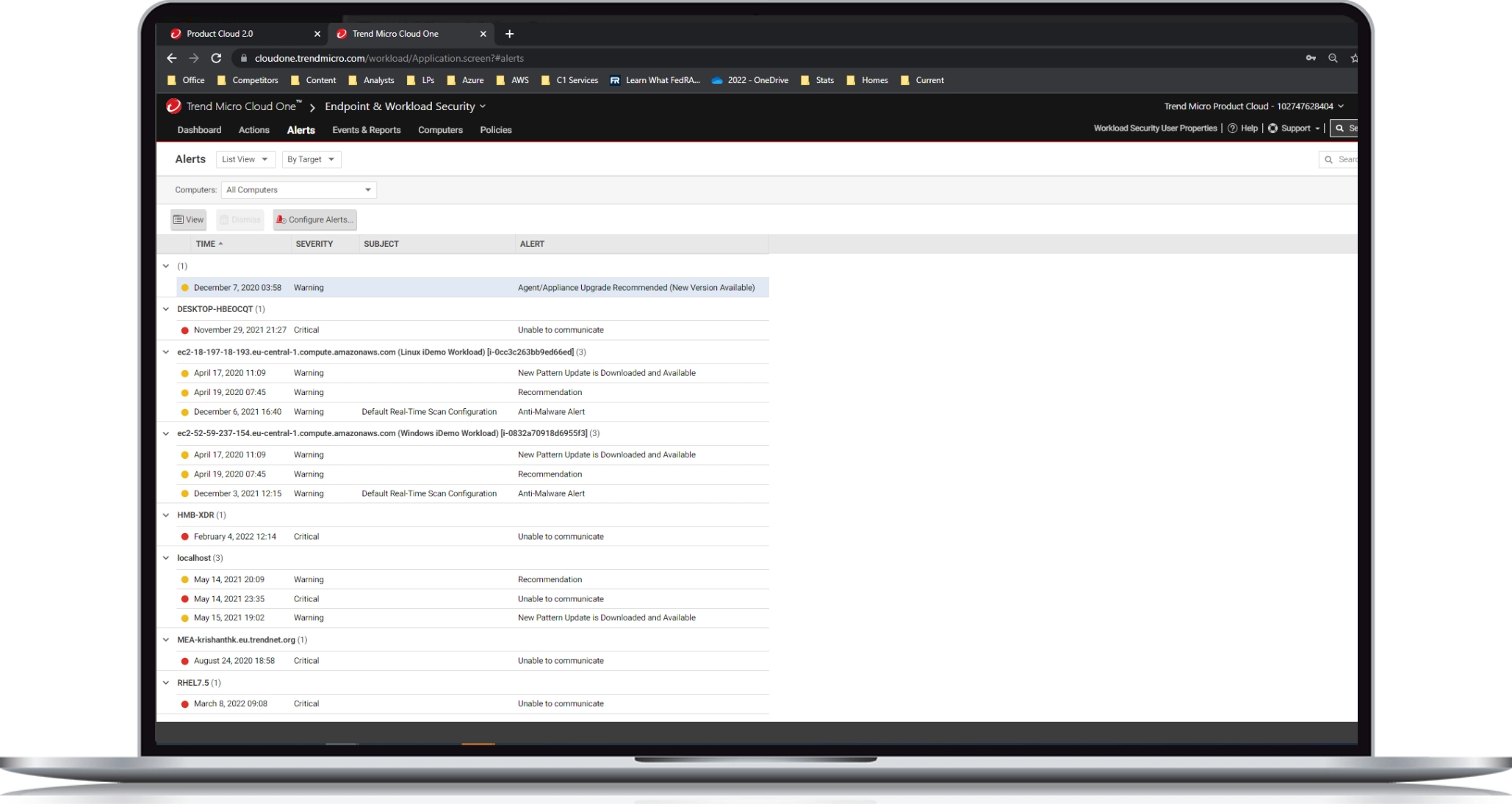

XDRによる検知と対処

Trend Vision OneTM を活用することで、サーバ以外のセキュリティレイヤー全体を紐づけた検知、調査、対処を実現します。優先順位が付けられた実用的なアラートと組織全体を通したインシデントビューを利用できます。

- 根本原因と攻撃手法の調査

- 自動または事前設定に基づくサーバに関わる脅威検索機能

なぜWorkload Securityが選ばれるのか?

脅威インテリジェンスに基づいた確かなセキュリティ機能の提供と、サーバセキュリティの管理工数削減に寄与

自動化されたホストベースのオートスケーリング

ビジネスのスピードに合わせて変化する非常にダイナミックな環境で利用できます。

- 単一の軽量エージェントがサーバ、クラウドワークロード、およびアプリケーションを保護

- AWS/Azureのマーケットプレイスを利用した簡単な調達

- PCI、SOC 2、ISO27001/ISO27014/ISO27017、GDPR対応

*詳細は、Trend Micro Cloud One™ Trust Center(英語)をご覧ください。

タイムリー、かつ継続的な保護

Trend Micro Researchの最新情報を使用して、攻撃に対する迅速な保護を確保します。

- 自動的な保護を実現する、継続的に更新および関連付けられたグローバルな脅威インテリジェンス

- 450億以上の URL、メール、ファイルをノンストップで監視

- 14箇所のグローバルリサーチセンターとスレットリサーチャーが、24時間365日、脅威対策をクラウドに提供

管理工数の軽減

Workload Securityは、管理サーバをSaaSで提供するため、お客さま環境に管理サーバを構築することなく迅速に機密性の高いエンタープライズワークロードを保護できます。

- 管理サーバを構築する工数を短縮し、スピーディな導入が可能

- ひとつのセキュリティ製品でデータセンターとクラウドのサーバの保護が可能

- 製品の更新、ホスティング、データベース管理の運用負荷を軽減

時間単位の料金設定

トレンドマイクロのSaaS製品は、年間ライセンス以外に時間単位の従量課金の料金体系もご用意しています。クラウドにすばやく簡単に展開できる柔軟性があります。

- 保護しているワークロードに対してのみ費用が発生

- ワークロードのサイズに応じて、1 時間あたりの費用を設定

- AWS、またはMicrosoft Azure Marketplace経由で調達

コンプライアンス対応を効率化

ハイブリッドクラウド/マルチクラウド環境のコンプライアンスを改善、維持します。AWSとAzure、Google Cloudには多くのコンプライアンス認定がありますが、お客さまはクラウド上の情報を保護する責任を担います。

Workload Securityはひとつの製品で多くの要件に対応しているため、監査証拠を効率的に収集し、継続的なコンプライアンスを支援します。

- GDPR(英語)

- PCI-DSS(英語)

- NIST 800-53

- HIPAA/HITECH

Trend Cloud One

クラウドネイティブアプリケーション保護プラットフォーム(CNAPP)から、お客さまのクラウド環境ごとに必要なセキュリティを提供します。当社のスレットインテリジェンスに基づく強力なセキュリティ機能と、運用性の両面を重視したTrend Cloud Oneをお試しください。

Trend Microのクラウドセキュリティの活用による経済効果とは?

クラウドセキュリティを実現するオールインワンプラットフォームTrend Cloud Oneの活用によって得られるコスト削減の予測とビジネス上のメリットについてご確認ください。

関連情報を見る

その他のTrend Cloud Oneソリューション

Workload Securityは、クラウドビルダーのためのセキュリティサービスプラットフォームであるTrend Cloud Oneの一部です。

このプラットフォームには以下のサービスが含まれています。

Container Security

コンテナイメージを自動的にスキャン、セキュアなCI/CDパイプラインを実現

Network Security

マルチクラウド環境のための強力なネットワークレイヤのセキュリティ

Conformity

クラウドインフラの継続的なセキュリティ維持とコンプライアンス対応

File Storage Security

クラウドファイル/オブジェクトストレージのためのセキュリティ

Open Source Security by Snyk

オープンソースの脆弱性の可視化と監視

Join 500 K+ Global customers

Workload Securityを始める