Microsoft 365やGoogle Workspaceの保護

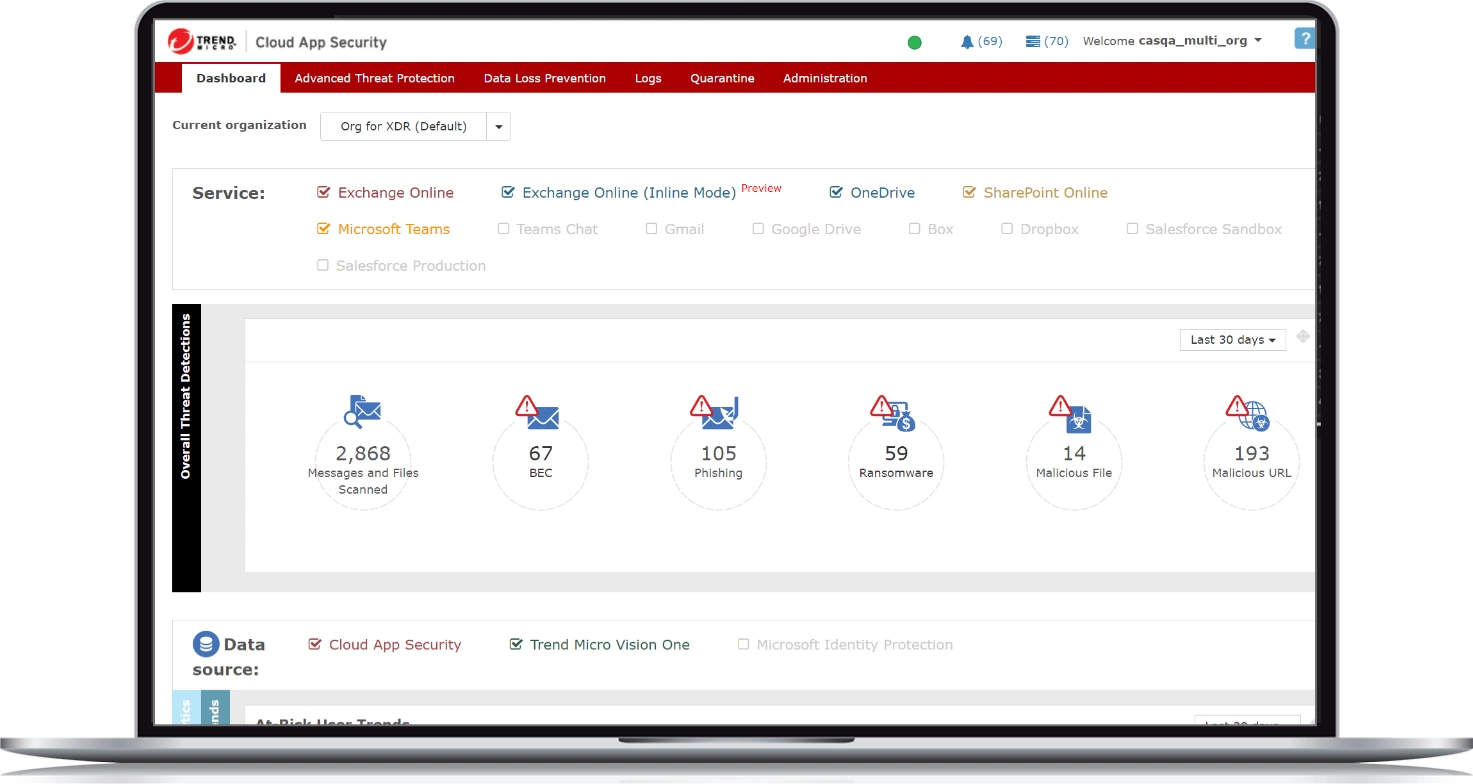

EMOTETメールやランサムウェア、またBEC(Business Email Compromise)などの悪意ある攻撃を発見。攻撃実行前の機械学習とサンドボックス解析により、不正なファイルやURLを発見します。またAIも併用したメールの振る舞い、意図、作成者をチェックし、なりすましなどのBEC攻撃を特定します。クラウドメールサービスに組み込まれたセキュリティでは検知できない脅威をブロックします。

クラウドアプリへの事後対策

侵害されたアカウントを特定し、悪意のあるメールを検知。Trend Vision OneとのXDR(EeXtended Detection & Response)連携により、以下の脅威対策と早期発見を行います。

・Exchange Online/Microsoft 365やGmail/Google Workspaceに対する脅威の根本原因分析を行い、影響を特定してメールボックス内の脅威を隔離し拡大を阻止

・EDRなどのセンサーを活用して、相関分析を行い、事後の検知・調査・対応を実現

・Trend Micro Managed XDRTMによる専門アナリストによるサービス提供

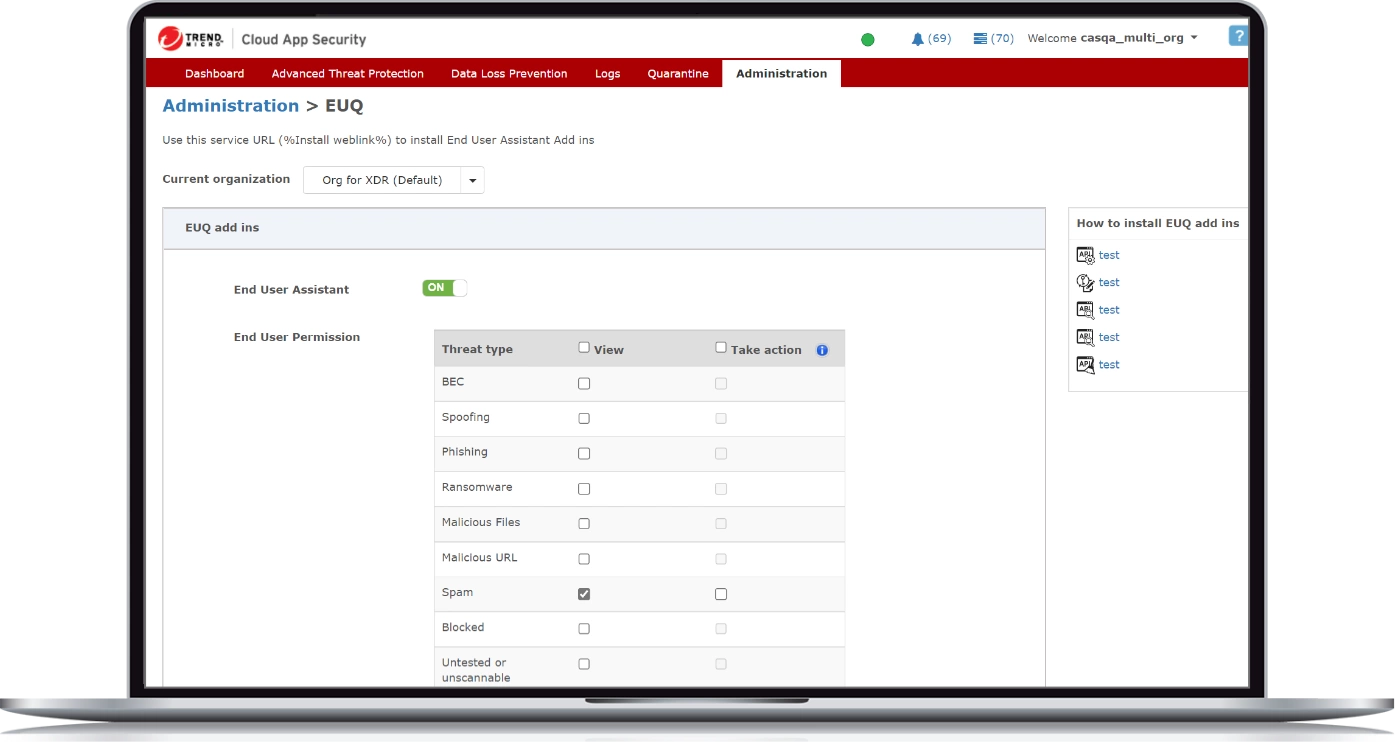

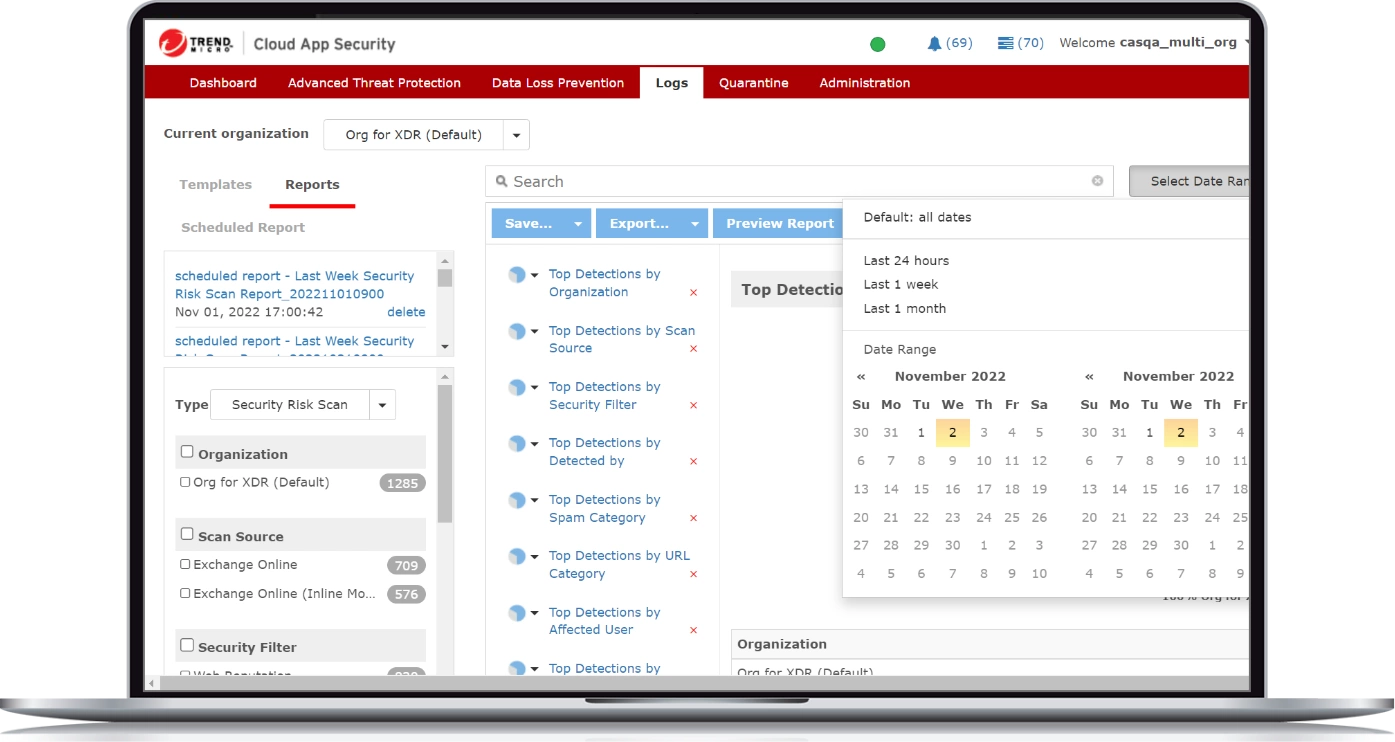

簡単な統合と管理

シンプルなAPI統合により、クラウドサービス、エンドポイント、およびWebトラフィック全体で脅威と情報漏えい対策(DLP)を管理します。サンドボックス分析は、侵害の痕跡(IoC)を用いて攻撃を防止します。Trend Micro Cloud App Security™は、脅威の検知と対応を強化します。

なぜTrend Micro Cloud App Security™なのか

企業のクラウドアプリに潜む高度な脅威を防御するだけでなく、事後対策として攻撃起点のメール特定→対応までも実現

複数の防御技術を活用

ランサムウェア、BEC、高度な脅威に対する脅威防御技術を活用することで、Microsoft 365、Google Workspace、およびその他のクラウドサービスのセキュリティを強化します。Microsoft 365に付属のセキュリティ機能は「既知」の脅威をフィルタします。今日の不正プログラムは、その90%が1つのデバイスにのみ感染し、さらに従来型のウイルス対策技術にとっては「未知」であるために検出できません。

機密データの監視と保護

Microsoft® OneDrive® for Business、Microsoft® SharePoint® Online、Microsoft® Teams、Dropbox™、Box™、Google Drive™向けの情報漏えい対策を実現。

Trend Micro Cloud App Security™は、カスタマイズ可能な200種類以上のコンプライアンステンプレートを使用してデータ共有を制御します。また、クラウドストレージ上で共有されたファイルを検査することで、クラウドストレージおよびコラボレーションツールにおける脅威の侵入を防ぎます。

拡張された検知と対応

侵害されたアカウントや悪意のあるメールを特定することは、脅威の検知にとって重要です。Trend Vision Oneは、セキュリティアナリストを支援します。

- 脅威の根本原因を追跡、影響範囲を特定し、拡大を阻止

- 受信トレイのメールを事後的に隔離または削除

- 検知、調査、対応までを1つのコンソール上で実現

- XDR機能をはじめとするTrend Vision Oneの高度な機能を活用

ガートナーのピアインサイトでお客さまの声をご覧ください

信頼できるセキュリティパートナー

関連情報を見る

Join 500K+ Global customers

Trend Micro Cloud App Securityを始める